-

绍兴数据备份应急预案

备份数据的单独性是数据备份的重要原则之一。这意味着备份数据必须与原始数据分开存储,以避免故障导致的数据丢失。如果备份数据与原始数据存储在同一个存储设备或同一个数据中心,一旦该设备或数据中心发生故障...

查看详细 -

四川数据库容灾备份策略

定制化容灾备份方案,针对不同行业、不同规模企业的独特需求,提供量身打造的解决方案。无论是金融、医疗还是制造业,都能找到适合自己的备份策略,实现数据保护与成本效益的较佳平衡。随着物联网、人工智能技术的融...

查看详细 -

日照数据迁移关键措施

分批迁移是指将数据分成多个批次进行迁移,而并行迁移则是指同时迁移多个数据批次。分批迁移可以降低迁移过程中的风险和复杂性,但可能会延长迁移时间;并行迁移则可以缩短迁移时间,但可能会增加迁移的...

查看详细 -

浙江数据迁移措施

数据迁移服务平台作为企业数字化转型的重要支撑工具之一,在构建高效、安全、可靠的数据迁移生态系统中发挥着重要作用。未来,随着技术的不断发展和企业需求的不断变化,数据迁移服务平台将持续创新和智...

查看详细 -

天津存储数据恢复供应商

数据恢复对于保护数据安全至关重要,特别是在数据丢失可能导致严重后果的情况下。然而,数据恢复并不是全的,有些情况下数据可能无法恢复,如数据被覆盖、低级格式化或磁盘盘片严重损伤等。因此,采取预防措施来...

查看详细 -

景德镇数据迁移措施

数据迁移的类型多种多样,根据迁移的复杂性、数据量和迁移目的的不同,可以将其分为以下几种主要类型:结构化数据迁移:涉及关系数据库(如MySQL、Oracle等)之间的数据迁移。这类迁移通常要...

查看详细 -

德州数据迁移管理平台

未来,随着技术的不断进步和业务需求的日益多样化,企业可能需要将数据迁移到不同的平台或系统中。跨平台迁移与整合将成为数据迁移领域的重要挑战和机遇。企业需要加强跨平台迁移技术的研究和应用,实现...

查看详细 -

河南 手机信息资产保护方案

为有效保护信息资产,需要综合运用多种技术和管理手段。在技术层面,加密技术是保障信息安全的关键防线。通过采用对称加密和非对称加密算法,对信息资产在存储和传输过程中进行加密处理,确保即使数据被...

查看详细 -

淄博虚拟机数据恢复实例

服务质量和售后保障自行恢复:自行恢复数据通常没有售后保障,一旦恢复失败或数据进一步损坏,个人可能无法获得有效的帮助和支持。专业服务:专业服务机构通常提供整体的售后服务和保障。如果恢复失败或数据进一...

查看详细 -

衢州数据迁移流程

数据迁移服务平台的中心功能涵盖了数据迁移的整个生命周期,从前期准备到迁移实施,再到后期验证与优化,每一个环节都有相应的工具和服务来支持。数据评估与规划:平台提供数据评估工具,帮助企业整体了...

查看详细 -

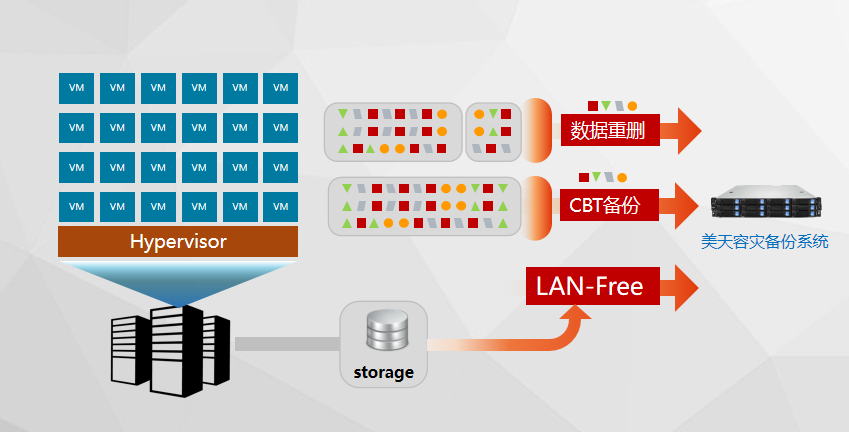

河南存储容灾备份方式

容灾备份,是企业数据安全的后面一道防线,它如同数字世界的诺亚方舟,在危机四伏的信息海洋中,为珍贵数据筑起一座坚不可摧的避风港。通过异地备份、定期校验,确保业务连续性不受自然灾害或人为失误影...

查看详细 -

存储容灾备份供应商

在容灾备份策略的制定与实施中,应充分考虑合作伙伴的数据保护需求,建立跨组织的容灾备份体系,实现数据的共同保护、共同恢复。这不仅可以提升整体的数据安全水平,还能够促进业务的协同与发展。总之,...

查看详细